Ahoj prosim o vseobecne nasmerovanie ako limitovat konkretny OpenVpn ucet aby mal zvonku pristup len na konkretne sietove sluzby na vnutornej sieti (napr. RSYNC na NAS).

Manualne editovanie nastaveni OpenVpn servera a dalsi interface? Alebo nieco uplne ine? Dakujem vopred za radu.

Instalovat OpenVpn plugin pre Luci a zriadit dalsi server na samostatnom porte?

Já bych zkusil nastavit firewall.

Chcem limitovat len jeden pristup, ostatni maju mat full. Neviem ci sa da jednoducho nastavit firewall rozdielne pre roznych uzivatelov OpenVpn.

Nejjednodušší řešení bude upravit konfiguraci OpenVPN serveru tak, aby uživatel dostával statickou IP adresu, a potom upravit pravidla ve firewallu.

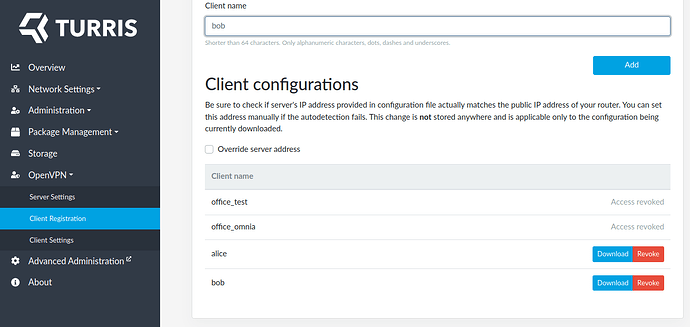

Příklad - mám uživatele alice a bob a chci aby při připojení dostali statickou IP adresu.

V panelu reForis zaregistruju uživatele.

Teď musím vytvořit adresář, kde budu ukládat definice statických IP adres a individuálních konfigurací pro jednotlivé uživatele, třeba /etc/openvpn/ccd

mkdir -p /etc/openvpn/ccd

V tomto adresáři vytvořím individuální konfigurační soubory pro konkrétní uživatele.

Konfigurační soubory musí mít stejný název jako je jméno uživatele v reForis, jinak to nebude fungovat. Doporučuju nepoužívat mezery, diakritiku a interpunkci.

cat <<'EOF' >> /etc/openvpn/ccd/alice

ifconfig-push 10.111.111.100 255.255.255.0

EOF

cat <<'EOF' >> /etc/openvpn/ccd/bob

ifconfig-push 10.111.111.200 255.255.255.0

EOF

Můžeš si ověřit, že se soubory opravdu vytvořily, a případně vypsat jejich obsah.

root@turris:~# ls /etc/openvpn/ccd

alice bob

root@turris:~# cat /etc/openvpn/ccd/alice

ifconfig-push 10.111.111.100 255.255.255.0

Nakonec nastavím konfiguraci OpenVPN serveru, aby bral v potaz i tyto konfigurační soubory.

uci set openvpn.server_turris.client_config_dir='/etc/openvpn/ccd'

uci commit

A nakonec restartuji OpenVPN službu.

service openvpn restart

Teď, když se alice připojí k VPN, dostane adresu 10.111.111.100 a bob adresu 10.111.111.200.

V LuCI -> Síť -> Firewall ještě musím zrušit, aby se u VPN klientů prováděl NAT IP adres za adresu rozhraní VPN serveru odškrtnutím zaškrtávátka ![]()

Dále si pak dle potřeby upravím pravidla firewallu, a uložím provedené změny.

Ďakujem veľmi pekne za nápad aj za podrobný návod! Vyskúšam po návrate z dovolenky.

FYI: Napadlo mě, zda je toto “neprůstřelné”, tj. zda si nemůže klient nějak nastavit vlastní statickou IP adresu na svém tun rozhraní a tím pravidla nastavená pro danou IP obejít. Našel jsem k tomu toto, což napovídá, že by takto nastavenou IP adresu nemělo být možné obejít (ale nezkoušel jsem):

P.S.: Ten autoclose za 3 dny je docela drsná věc, to se tazatel snad ani nestihne vrátit z dovolené…

Samozřejmě že není, proto jsem to raději ani nenavrhoval.

Ten tu je kvůli mě, abych nemohl odpovídat na starší příspěvky.

[[citation needed]].

Klient si vždycky může změnit svou adresu, resp. ji podvrhnout z podstaty klienta, popř. mít adresu druhou. Je pak na serveru, jak se zachová a je třeba přihlédnout i k možné znalosti MAC adres jiných připojených zařízení. Zároveň si nemyslím, že by výchozí nastavení na Omnii blokovalo starší i velmi staré verze klienta. Pokud by šlo o něco opravdu důležitého, nespoléhal bych se na to.

Otvorili ste si ten link diskutujúci presne o tomto kde je zjavne že OpenVPN server robí kontrolu na zdrojovu IP a teda klient ju nemôže zmeniť (teda môže ale komunikácia cez VPN následne bude na strane servera dropovana)?

A četl jste Vy tu moji zmínku o MAC adrese druhého rozhraní a případně také o starších verzích klienta, které jsou Omnií akceptovány?

No pokud jsem to pochopil správně, tak:

-

OpenVPN přiřazuje IP adresy nikoliv podle MAC, ale podle common name klientských certifikátů (viz option

client_config_dir), tj. podstrčit si cizí identitu bez příslušného certifikátu by nemělo být možné. -

Zdrojové IP adresy paketů přicházejících od klienta kontroluje podle odkázaného příspěvku OpenVPN na straně serveru, tj. použití staršího klienta by nic nezměnilo.

Tys začal fetovat leštěnku na nábytek? Předlož nějaké důkazy že je to bezpečnostní díra, nebo se smaž.

Pokud tomu tak je, pak je dané řešení tak silné, jako je nasazená verze OpenVPN serveru. Ta stávající na Omnii je z března 2021, nejde o poslední verzi řady 2.4, i když je tato větev stále spravovaná (jenže OpenWrt 19.07 ne).

Větev 2.5 je dostupná až s OpenWrt 21.02, které je sice nově v HBK, jenže má podporu pouze do března 2023 (stejně jako OpenVPN řady 2.4) a už nyní je tam dostupná pouze verze hodně nazpět. Při letmém pohledu do změn se tam sem nějaké CVE objevuje.

Proč jste vulgární?

Tím jako myslíte, že nemohu slušně sdělit svůj názor, i když je zrovna jiný než ten Váš?

To je pouze starost o Vaše duševní zdraví, Viktore.

Názor se sluší podpořit důkazy. Vy tu jen šíříte FUD.

Ne, jde o otevřenou urážku, kterou se nyní snažíte bagatelizovat.

Myslím, že jsem se k tomu ve svých předchozích příspěvcích vyjádřil dostatečně obšírně.

Ano, šíříte tu své vlastní ničím nepodložené myšlenky. Jak říkám - FUD.

A co prosím dělají ostatní uživatelé, když sděluji své názory? To Vám nevadí?

Setkáváte se běžně s rozhovory, kde padne věta a následně se dokazuje? To asi bývají dost dlouhé.